警告:控制系统面临潜在危险

主要重点

基础设施运营商被警告一种严重的远程代码执行(RCE)漏洞可能引发“破坏性后果”。国家网络安全和基础设施安全局(CISA)发出警报,涉及多个行业的Rockwell Automation AllenBradley ControlLogix通讯模块存在两个漏洞。漏洞可能会被恶意攻击者利用,使控制系统受到影响,从而危及关键基础设施。行业对于工业控制系统(ICS)的日益依赖增加了遭受网络攻击的风险,特别是针对能源、交通和水资源等行业。基础设施运营商被警告,如果不及时解决在多个行业中广泛使用的特定通讯设备中所发现的严重远程代码执行(RCE)漏洞,可能会面临“破坏性后果”。这是由于对于进阶持续威胁(APT)集团可能对关键基础设施及行业造成的风险日益提高的关注。

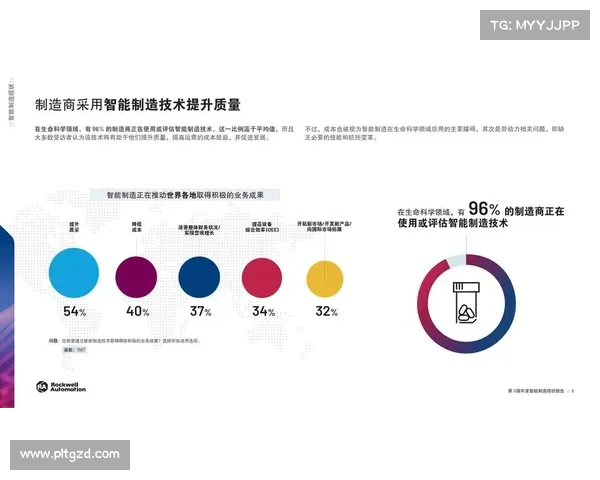

国家网络安全和基础设施安全局(CISA)于本周三发出警报,警告涉及多个Rockwell Automation AllenBradley ControlLogix通讯模块的两个漏洞,其中一个为关键性漏洞。这些通讯模块在操作技术环境中被广泛使用,包括水和能源等关键基础设施的运营商。呼吁使用该模块的组织尽快更新到设备固件的最新版本,以解决这些漏洞。

海鸥加速器老版本Rockwell Automation在一份需要注册的建议通知中表示,已与政府合作分析影响这些模块的“新型利用能力”。这种利用行为被归因于未公开的APT行为者。

“我们并不清楚目前是否有利用此能力的情况,并且我们不清楚其意图的受害者范围,”该通知中提及。

黑客可能取得控制权

Rockwell Automation指出,恶意行为者可能利用这些漏洞来修改模块的固件、清除其记忆体、虚假传输数据,以及建立持久性。

“这可能会导致安装有易受攻击模块的破坏性行为,特别是在关键基础设施中,”该通知表示。

第一个漏洞CVE20233595的CVSS v3评级为98关键,可能使黑客通过发送恶意的通用工业协议(CIP)消息来获得持久性的RCE。

Tenable高级安全响应工程师Satnam Narang在一篇文章中表示:“如果模块未从互联网隔离,这种利用的风险将进一步加剧。”

Narang补充道,除了受漏洞影响的模块本身的问题外,漏洞还可能使得攻击者影响工业过程及其底层的关键基础设施,这可能导致潜在的中断或破坏。

第二个漏洞CVE20233596的CVSS评分为75高,可能使威胁行为者透过CIP消息触发拒绝服务攻击。

对关键基础设施的担忧加剧

Rockwell Automation的通讯模块被广泛应用于包括能源、交通和水资源在内的多个行业,这些模块为IT系统、机